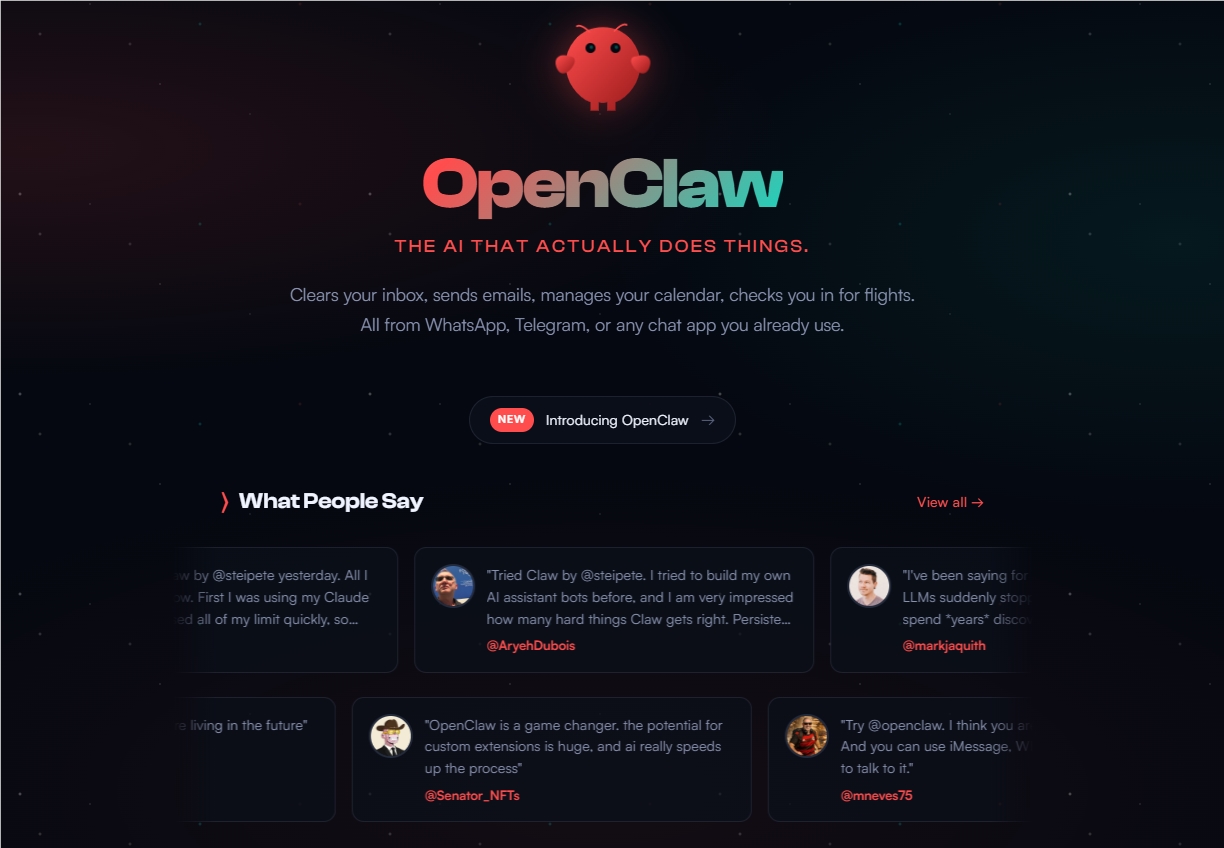

热门AI工具OpenClaw对macOS用户构成严重安全威胁

安全警报:OpenClaw漏洞导致macOS用户面临数据窃取风险

AI界的新宠OpenClaw(前身为Clawdbot)一夜之间声名狼藉——并非因其出色的自动化能力,而是成为了网络犯罪分子的新乐园。密码管理器1Password的安全专家发现攻击者正在利用OpenClaw框架中的漏洞发起攻击后拉响了警报。

攻击原理

该威胁尤其阴险之处在于其传播方式。黑客将OpenClaw的"技能"文件武器化——这些通常是用于教导AI新技巧的无害配置文件。他们将恶意软件包装成看似无害的集成教程,并配有令人信服的文档说明。

"我们发现攻击者制作了极其逼真的虚假指南,"网络安全分析师Mark Reynolds解释道,"他们引导用户完成看似标准的安装流程,但实际上其中隐藏着会从根本上削弱macOS防御能力的命令。"

这些恶意脚本会执行两项危险操作:

- 禁用macOS内置的"文件隔离"系统——这是Gatekeeper防护不受信任应用的第一道防线

- 移除安装未验证软件时通常出现的警告提示

潜在危害

该恶意软件不会通过系统崩溃或勒索要求来宣告自己的存在,而是悄无声息地在后台运行,搜寻以下信息:

- 浏览器cookie和会话数据(使攻击者能够访问已登录账户)

- 密码管理器凭证

- 开发者SSH密钥和API令牌

- 云服务认证文件

"这不仅关乎个人用户,"Reynolds警告道,"被攻破的开发者凭证可能为入侵企业网络和云基础设施提供后门。"

现有防护措施的不足

该攻击巧妙地绕过了现有安全机制:

- 模型上下文协议(MCP):设计用于验证AI交互,但对伪装成合法安装说明的社会工程学攻击无效。

- 杀毒软件:常会漏检这些脚本,因为它们是用户手动执行而非自动安装的。

- MacOS沙盒机制:一旦隔离保护被禁用就形同虚设。

网络安全社区强调意识防范仍是最佳防御手段。"没有任何安全系统能保护用户主动运行恶意代码的行为,"Reynolds指出。

关键要点:

- 严重漏洞:OpenClaw的技能文件机制存在正被积极利用的危险缺陷。

- 隐蔽操作:恶意软件在窃取凭证前会静默禁用macOS防护功能。

- 高价值目标:专注于开发者工具和云访问令牌以最大化破坏潜力。

- 社会工程学手段:使用极具迷惑性的虚假教程而非技术漏洞利用。