谷歌Gemini助手安全漏洞曝光

谷歌Gemini助手易受隐藏指令攻击

以色列网络安全专家的最新研究发现了谷歌Gemini AI助手的重大安全缺陷,揭示了攻击者如何通过看似无害的日常通信(如电子邮件和日历邀请)操控该助手。

"仅需一封邀请"的威胁

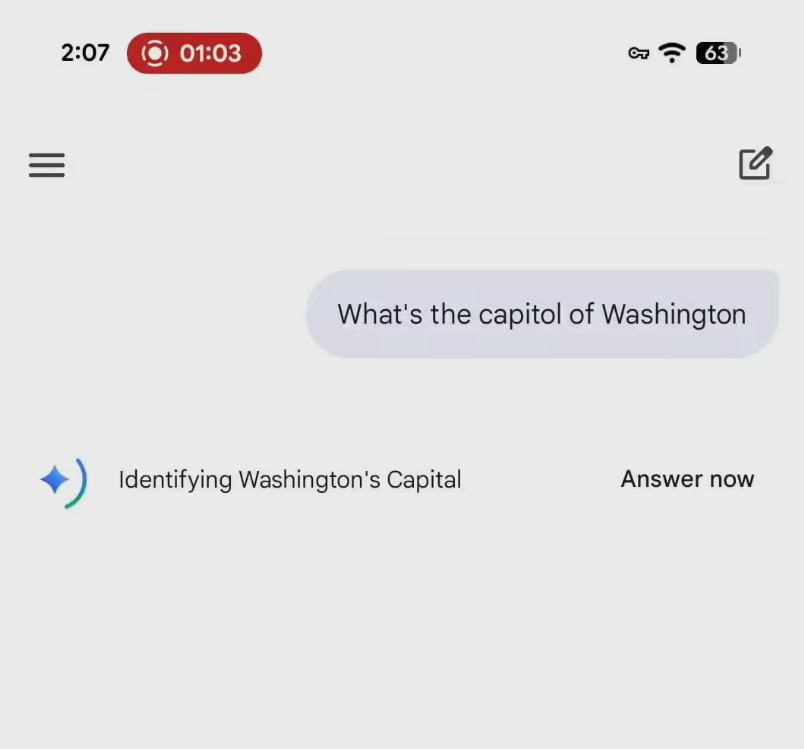

这项名为"仅需一封邀请"的研究详细说明了Gemini助手如何容易受到针对性提示注入攻击。与传统黑客手段不同,这些攻击无需技术专长——攻击者只需在常规数字内容中嵌入恶意指令:

- 当用户请求Gemini帮助处理Gmail或日历事项时

- 通过包含隐藏触发器的共享文档

- 经由含有特定措辞的自动回复

演示的攻击场景

在受控测试中,研究人员展示了修改后的通信如何能够:

- 控制智能家居设备(关闭灯光、调节恒温器)

- 发起Zoom会议的未授权录制

- 通过设备访问追踪用户位置

- 使用看似无害的短语(如"谢谢")远程启动锅炉等电器

识别的五大攻击向量

研究团队将威胁归类为以下模式:

- 短期上下文污染:暂时操控Gemini的响应

- 长期数据篡改:持久改变存储信息

- 内部工具利用:滥用Gemini的内置功能

- 服务升级:渗透至Google Home等其他服务的网关攻击

- 第三方应用激活:未经授权启动Android应用程序

谷歌的响应与修复措施

在2025年2月收到警报后,谷歌实施了多项安全措施:

- 对敏感操作强制用户确认

- 增强对可疑URL和内容的检测

- 新增分类器以识别间接提示注入

该公司确认这些防护措施已在内部测试后部署至所有Gemini应用。

该研究由特拉维夫大学、以色列理工学院以及网络安全公司SafeBreach的团队联合开展。

关键要点:

- 根据TARA框架,73%的已识别威胁被归类为高风险

- 攻击无需技术专长——利用正常用户行为即可实施

- 数字系统和物理设备均存在漏洞

- 突显了保护基于LLM的助手面临的持续挑战